En ADW apostamos muy fuerte por la seguridad de nuestros servicios. No solo a nivel de seguridad de accesos físicos o infraestructura de centro de datos, que se da por supuesta en cualquier empresa que ofrezca este tipo de servicios, sino también a nivel lógico y de red.

A nivel perimetral disponemos de varios niveles de defensa comformados por dispositivos controladores de ancho de banda, firewalls, routers, IDS (Intrusion Detection System) e IPS (Intrusion Prevention System). Una infraestructura de defensa perimetral continuamente actualizada y supervisada para “defender” de ataques las aplicaciones y páginas web de nuestros clientes y gestionada 24×7 por un equipo profesional, especializado en seguridad y con más de 20 años de experiencia.

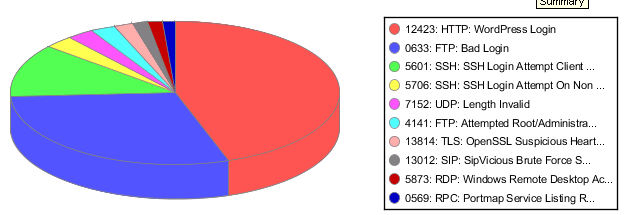

Quizás el nivel de defensa más importante lo conforma nuestra batería de IPS e IDS perimetrales. Estos dispositivos (del fabricante HP) protegen nuestra red y a nuestros clientes de más de 20.000 tipos de ataques y vulnerabilidades tipificadas, con una capacidad de filtrado 2 x 10 GbE.

Este es un servicio único en el mercado. Un servicio que ADW lleva prestando más de 15 años a sus clientes.

Sin embargo, no se llame a error. Si bien nuestros sistemas de defensa son capaces de frenar multitud de ataques, hay ataques contra los que no cabe protección alguna a nivel perimetral ni en casos en los que una aplicación carezca de una contraseña suficientemente sólida por ejemplo. Con esto queremos hacer hincapié en que es extremadamente importante que el desarrollador adopte siempre medidas de seguridad en las aplicaciones que instale, ya se trate de un WordPress o de un desarrollo propio.

Cómo funciona nuestra defensa IDS / IPS

Nuestra defensa IDS/IPS consta de al menos dos dispositivos IPS Tippingpoint (de HP) ubicados a nivel de frontera entre la infraestructura que da servicio al cliente final e Internet.

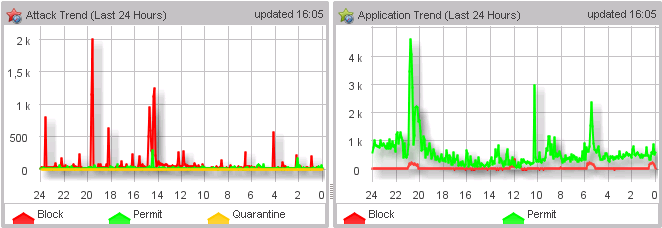

Todo el tráfico entrante y saliente es filtrado por esta defensa sin generar latencia y retardos en la entrega de paquetes.

Estos dispositivos disponen a su vez de dos niveles de defensa:

- Reglas de seguridad

Aprox. 20.000 filtros que hacen frente a ataques y vulnerabilidades tipificadas - Reglas de reputación

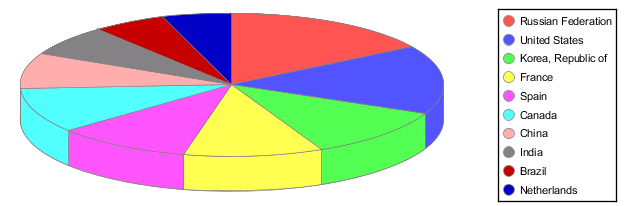

Actualizadas cada hora y que contienen listas de direcciones IP que forman (por ejemplo) parte de botnets y que son detenidas a este nivel. Habitualmente conforman las reglas de reputación entre 100.000 y 2 millones de direcciones IP. Estas reglas son revisadas y actualizadas cada hora.

Cómo actuán las reglas de seguridad

El comportamiento de las reglas de seguridad puede ser básicamente de tres tipos:

- Bloqueo

Cuando salta un filtro, se deniega el tráfico.

Por ejemplo, si intenta acceder por FTP como root, el sistema se lo impedirá - Cuarentena temporal

Cuando determinado filtro salta un número predefinido de veces, el sistema pone en cuarentena la IP que ha provocado un positivo en dicho filtro:

Por ejemplo, si desde una misma IP intenta acceder por FTP más de “x” veces consecutivas con usuario y/o contraseña incorrectos, el sistema pone dicha IP en cuarentena, bloqueando el tráfico entrante (viene desde esa IP) y saliente (va a esa IP).

Transcurrida 1 hora (por ejemplo) desde la cuarentena, la IP se libera y se volverá a bloquear si se reproduce el mismo comportamiento.

Este tipo de filtros hacen frente a la mayoría ataques de fuerza bruta ya sea vía FTP, SSH, POP, IMAP, y otros, pero no pueden hacer frente a ataques de fuerza bruta que proceden de botnets desconocidas, dado que cada hit procederá de una IP distinta y por tanto no será posible detener el ataque sin detener la botnet al completo. De ahí la importancia de las reglas de reputación antes mencionadas.

- Bloqueo a largo plazo

En casos especialmente graves, la IP atacante es bloqueada a largo plazo (más largo que una simple “cuarentena”).

Algunos Filtros importantes

- Filtrado de accesos con contraseña incorrecta, vía FTP, SSH, POP, IMAP, SMTP

Estos filtros cuentan el número de intentos de acceso con usuario y/o contraseña incorrectos. Alcanzado determinado umbral (diferente para cada filtro), pone en cuarentena la IP que intenta acceder. La IP es liberada transcurrido un periodo de tiempo prefijado. Su finalidad es mitigar ataques de fuerza bruta. - Filtrado de acceso con usuarios “prohibidos” o no “recomendables”

Estos filtros deniegan el acceso mediante determinados protocolos y determinados usuarios. No podrá por ejemplo acceder por FTP con el usuario “root” o “administrador”. - Detención de ataques DoS

Estos filtros detienen más de 1.000 tipos de ataques DoS tipificados (por ejemplo ataques como Snort, svchost, BOIC, etc) - Detención de ataques DDoS

Estos filtros detienen ataques DDoS tipificados ( por ejemplo Yoyo-DDoS, LOIC, PentBox, Hulk, etc).

Excepciones

Si necesita una excepción para algún filtro de seguridad, contacte por favor con nuestro departamento de seguridad.

Listado de todos los filtros

Por motivos de seguridad no podemos hacer públicos todos los filtros de seguridad ni sus peculiaridades. Si ya es cliente nuestro y está interesado, le rogamos solicite un listado actualizado a nuestro departamento de seguridad.

Reportes

En https://www.csoporte.com publicamos periodicamente informes de seguridad, así como notificaciones y avisos importantes.