Cómo no acabar en SPAM: Buenas Prácticas

¿Tus emails acaban en la carpeta de Spam? ¿Recibes Spam? ¡Te enseñamos cómo no acabar en spam con estas buenas prácticas!

- ÍNDICE DEL ARTÍCULO

- NO ACABES EN LA BANDEJA DE SPAM: Buenas Prácticas

- 1. ¿Cómo debes escribir el "Asunto" de tus emails?

- 2. ¿Cómo debes escribir el cuerpo/contenido de tus emails?

- 2.1. No utilices acortadores de URL.

- 2.2. No abuses de las imágenes.

- 3. Regula los envíos de emails.

- 4. Usa direcciones de correo que existan.

- 5. Añade facilidades.

- 6. Utiliza herramientas de autenticación

- 7. Cambios de contraseñas

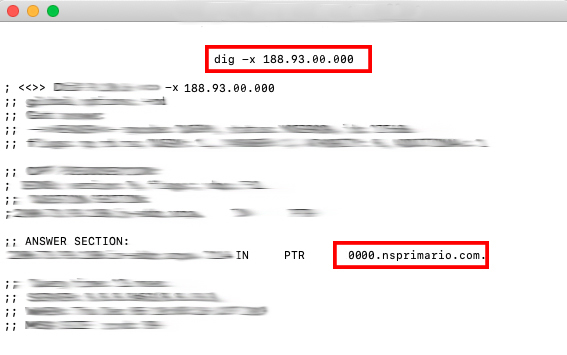

- 8. Registro PTR

- 9. Herramientas de Email-Marketing

- ¿HAS SEGUIDO ESTAS PRÁCTICAS Y SIGUES ESTANDO EN SPAM?

- 1. Dirección IP en Blacklist/ Listas Negras

- 2. Cabeceras, ¿Cómo localizar los encabezados de emails?

- 3. Cabeceras, ¿Cómo interpretarlas?

- ¿RECIBES SPAM? Buenas prácticas:

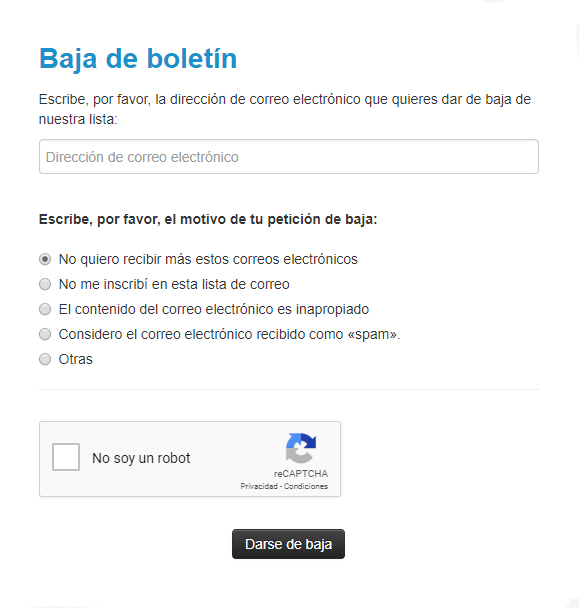

- 1. Date de Baja.

- 2. No compartas tu dirección de email.

- 3. Contrata SPAMTADOR.

- 4. Usa tu cuenta profesional con moderación.

- 5. Cuida las comunicaciones.

- 6. Desactiva la función de vista previa.

- ¿RECIBES SPAM DESDE TU WEB?

- 7. Añade un re-captcha invisible.